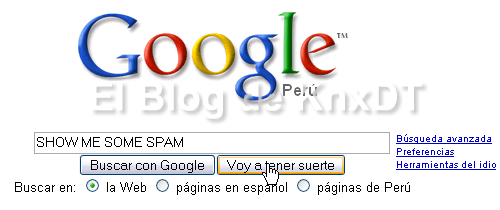

Google, el buscador por excelencia y empresa de servicios online (dueña de Youtube, Blogger, Gmail, etc.), se ha visto vulnerada por primera vez en sus resultados de manera notoria al ser invadida de páginas spam cuando se usa el botón de búsqueda "Voy a tener suerte".

El botón de Google "Voy a tener suerte" ,que el año pasado recibió muchas críticas por su poca relevancia en los resultados y uso (menos del 1% de las búsquedas totales se hacían con él), acaba de ser víctima de los spammers en sus resultados, según informa un informe de Inteligencia de enero por parte de MessageLabs.

El botón, que permite ofrecerle a los usuarios del buscador la posibilidad de saltar directamente a la página del primer resultado de las búsquedas, no es el único afectado sino también otros conocidos buscadores que se han encontrado con una nueva campaña de spam que afecta los resultados de manera notoria.

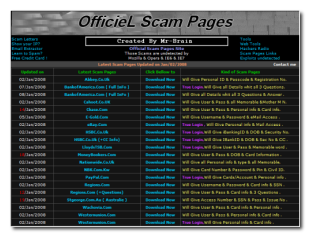

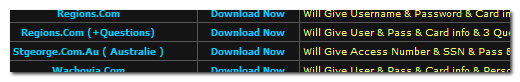

La investigación de MessageLabs determinó la existencia de motores spam que eran los encargados de ocasionar este tipo de resultados con mayor frecuencia y que es el responsable del 17% del spam que ha afectado a Google. El buscador Google así como los navegadores contienen filtros antispam, sin embargo, la url del site ejecutar es la del botón de "Voy a tener suerte" por lo cual los sistemas fallan al no detectar las funciones de redirección a sitios invadidos de pishing, spam y software malicioso.

Para evitar ser capturas los spammers han desarrollado nuevos modos de "operar" que incluyen el vulnerar resultados de sites regionales de Google como google.com.hk y google.co.uk.

Las redirecciones son incluso a webs de noticias donde se reportan eventos ficticios y fuera de la realidad como encabezados que titulan problemas en la economía europea o similares. "El spam está jugando con la ansiedad de las personas que buscan información sobre finanzas", afirma el analista en jefe de seguridad de MessageLabs, Mark Sunner.

Mientras MessageLabs no hace mención a la implementación necesaria que se hará para evitar que estos resultados se sigan dando y afirma que el spam a nivel de imágenes ha sido de 2% comparado con el 20% del año pasado en el mismo período, Symantec y SEC coinciden en señalar que el modelo de spam clásico ha decaído y ahora se vienen tiempos donde se orientarán a nuevas tendencias.

Por otro lado, se le atribuyen estos sucesos al reciente arrestro del conocido spammer Alan Ralsky que acordó con sus perseguidores el iniciar una campaña de búsqueda para capturar otros 10 spammers responsables del contenido basura en la web.

Las compañías proveen servicios de email y filtros web a más de 16,000 clientes de empresas. Estas procesan más de 2.5 billones de conexiones email y un billón de solicitudes web a diario.

Enlace: Read this article in English | Vía: The Register

Etiquetas:

Etiquetas:

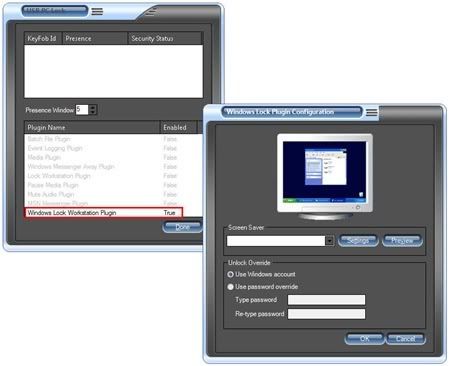

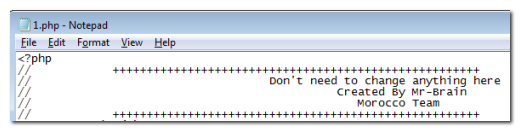

en la parte superior del menú izquierdo para activar el

en la parte superior del menú izquierdo para activar el

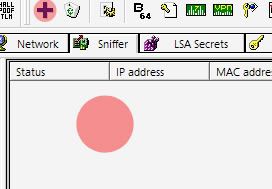

en la parte superior izquierda del menú para iniciar la infección.

en la parte superior izquierda del menú para iniciar la infección.