Ya salió el mapa de Dota All Stars 6.49, debajo tienes los links de descarga.

Links de descarga del mapa Dota All Stars 6.49

Link 1

Link 2

Link 3

Link 4

Link 5

Link 6

Link 7

Enlace: GetDota

Búsqueda de Temas

viernes, 22 de febrero de 2008

Descargar mapa Dota All Stars 6.51

jueves, 21 de febrero de 2008

Japon acaba con el Godzilla del spam

La policía japonesa ha arrestado a un "spammer prolífico" que presuntamente bombardeó buzones de correos con cientos de millones de mensajes conteniendo publicidad sobre juegos de azar y sitios webs de citas. El joven spammer, de apellido Shiina, habría utilizado técnicas "ancestrales" de spam.

Los investigadores calculan que Yuki Shiina, de 25 años, envió unos 2.2 billones de mensajes spam usando lo que parece ser una rudimentaria técnica de spam. Se le acusa de haberse hecho de una lista de 600 mil direcciones email por un precio de ¥100,000 ($927), ganando ¥2m ($18,540) a través de una campaña spam, según informa el proveedor de seguridad Sophos.

Shiina aparentemente falseaba los encabezados de los mensajes del correo al cual sería enviado el spam para evitar la detección, lo cual es una violación a las normas legales locales anti-spam. No hay mención de la utilización de máquinas usadas para enviar el spam, lo cual se ha vuelto una práctica habitual en el envío de correo basura a largo de los últimos años, ni de una poderosa técnica para frustrar tanto el bloqueo básico de spam como las técnicas de investigación.

Las quejas de un servicio local de ISP sobre la gran cantidad de correo basura fue procesada resultando en una investigación que dieron lugar al arrestro de Shiina.

La disponibilidad de las leyes anti-spam en Japón es notable del país, dada la aparente falta de leyes anti-malware. El mes pasado, la policía de Kyoto descubrió un complot para infectar a los usuarios de la red de uso compartido de archivos "Winny" con un troyano que muestra imágenes de personajes populares de anime mientras elimina otros archivos musicales y de video. Los tres sospechosos fueron acusados de violación de derechos de autor más que por el virus que pretendía ser distribuido.

La detención de Shiina no es la primera en Japón relacionado a presuntos delitos de spam. Cuatro hombres sospechosos de enviar 5,4 millones de mensajes de correo electrónico spam para promover un sitio web de citas fueron detenidos en enero de 2007.

Vía: The Register

martes, 19 de febrero de 2008

Sistema radar anticolision para vehiculos casi listo

Por el momento en el mercado, existen tres métodos anti colisión por radar, y todas han sido un éxito en los test que se han realizado en British Motor Insurance Repair Research Centre Thatcham.

Las tres tecnologías probadas han sido las de Volvo City Safety, Mercedes Distronic Plus, y Honda CMBS. Estos sistemas serán muy importantes a la hora salvar vidas ya que, según las estadísticas, el 75% de todos los accidentes de tráfico son a una colisión de baja velocidad.

El sistema Volvo City Safety cuenta con un sistema rayo láser, que hace de radar (también conocido como LIDAR) que realiza un seguimiento de la distancia y velocidad del coche que tiene enfrente, está montado sobre el parabrisas del coche, y renueva sus cálculos hasta 50 veces por segundos, siendo capaz de frenar en caso de riesgo de colisión.

Mercedes Distronic Plus es algo similar al sistema de Volvo, pero en cambio funciona de manera diferente, ya que los láseres están en la cabina del conductor, controlando todo el sistema. Este sistema es capaz de funcionar incluso a una velocidad de 200 km/h… es como un sistema de auto seguimiento que realiza el vehiculo con el que tiene delante.

Por ahora estos sistemas han pasado las pruebas, pero me temo que todavía nos queda un par de años para que estos sistemas los veamos en las carreteras.

Vía: N-tech

domingo, 17 de febrero de 2008

Estafa millonaria contra jugadores de poker online

Un informe realizado por el Canal 4 de la televisión sueca revela un nuevo método de estafa que se ha puesto de moda contra los jugadores de poker online. Un jugador poker en línea del más alto nivel, que quiso mantenerse en el anonimato, dice haber perdido millones de euros ante un jugador, no sabiendo que éste en todo momento podía ver sus cartas, gracias a un troyano que había sido instalado en la PC de la víctima.

Según relata el jugador, no había detectado ninguna actividad inusual y no fue sino hasta que llevó su pc al técnico que se percató del hecho. Todo se debía a un troyano espía instalado en su pc y que enviaba capturas de pantalla de la computadora, varias veces por minuto, a una dirección determinada de internet.

"Tenía instalado software anti espía, que ejecutaba constantemente, además de un cortafuegos. Aún así no me enteré de nada", declaró el estafado jugador anónimo de Poker. Por desgracia para él la dirección IP desde la cual se había realizado el fraude era una "anónima estadounidense".

En el mismo programa se presentó una entrevista con un joven de 16 años, identificado como "Gustaf", que reveló la deficiencia en seguridad de estos sitios de juegos. Asimismo "Gustaf" afirmó haber extraído varios millones de euros de las cuentas de internet de los jugadores de poker.

"No pensé mucho en lo que hacía. Entré y vi que había mucho dinero y sencillamente no puede contenerme. Era demasiado fácil", relata, mientras comenta algo de su método de estafa, que consistía en suplantar las identidades de otros jugadores, a quienes pedía pequeños prestamos para continuar jugando, además de otros datos como contraseñas y similares.

Una de las víctimas de "Gustaf" fue un jugador que aceptó pagarle un dinero (sin denunciarlo a la policía) para recuperar su cuenta. Posteriormente "Gustaf" fue detenido por la policía, y sentenciado por un tribunal de menores a devolver las cantidades estafadas y a cumplir una condena de servicio público.

Vía: Diario TI

Como instalar Wordpress en un Hosting: manual

Hace un mes vengo realizando una recopilación de información del sistema de publicación de blogs llamado Wordpress, ya que éste (a diferencia de Blogger) proporciona un nivel total de personalización y acceso. Con esto en mente me he iniciado en Wordpress, a fin de iniciar una (muy) probable migración a este CMS y les dejo este manual que hice sobre como instalar Wordpress en un Hosting.

El hosting elegido como ejemplo ha sido el de Hosteando, pero resulta siendo básicamente lo mismo para los demás servicios de hosting (gratuitos o pagados), ya que tienen un panel parecido. Deben tener en cuenta que el servicio de hosting que elijan debe soportar PHP y tener opción de creación de bases de datos (particularidades que ya tiene Hosteando).

El archivo se encuentra en formato PDF y el nombre del documento es Wordpress en Hosting. Se compone de una parte introductoria, los objetivos (instalación y publicación), la instalación y la publicación. El documento consta de 19 páginas y diversos gráficos, espero les sea de utilidad. Pueden descargar el manual desde este enlace.

Por cierto, este es el método completo, aunque Wordpress contiene adimentos que pueden simplifcar notablemente el proceso. Como sea, yo me estoy iniciando y en caso de darse algo se los estaré comunicando ;). Feliz descarga.

Enlace: Descargar manual de instalación Wordpress en Hosting

sábado, 16 de febrero de 2008

Gusano Resentment.A pide despido de trabajador

El informe de esta semana de PandaLabs destaca al gusano Resentment.A, el cual llega al equipo con la apariencia de una carpeta de Windows. Una vez ejecutado, mostrará un mensaje de error y abrirá un archivo del bloc de notas. A la vez, estará realizando varias copias de sí mismo en el sistema.

Este gusano modifica el Regedit (Registro) de Windows para poder ejecutarse con cada inicio de sesión. Además, modifica la página de inicio de Internet Explorer por una que simula ser una página de error (la de Firefox sigue normal). Si el usuario hace clic en "actualizar", el gusano enviará un email mediante un formulario JavaScript a una dirección de correo.

"La parte curiosa es que ese mail es enviado a una determinada empresa, solicitando el despido de dos trabajadores. Esto hace sospechar de una rencilla personal entre el distribuidor del gusano y las personas que se solicita que sean despedidas", comenta Corrons.

Otros virus destacados para esta semana son:

- Spyware/Virtumonde

- Adware/NaviPromo

- Adware/VideoAddon

- Adware/Comet

- Adware/SaveNow

- Adware/Zango

- Adware/Lop

- Adware/OnlineAddon

- Adware/OneStep

- Spyware/Vundo

Anti Pacman: Ahora tu controlas los fantasmas

Aquí hay un interesante concepto de lo que pasaría si en el conocido videojuego Pacman se diera una situación completamente opuesta a la que existe. Esto es, si en lugar de que tengas que maniobrar a Pacman para evitar ser atrapado por los fantasmas, tú puedas controlarlos y acabar con este muñeco redondo amarillo. Esa es exactamente la idea que ha desarrollado un nuevo juego en Flash llamado "Anti Pacman".

La idea es simple. Piensa en el juego como en la versión común de Pacman, usa las teclas enumeradas del 1 al 4 para tomar control de cada uno de los fantasmas y las flechas direccionales para desplazarlos lejos de su némesis traga-bolas. Si Pacman te devora tu score disminuye, pero si puedes mantener a tus fantasmas vivos, minimizas el daño.

A ver qué les parece el juego al cual pueden acceder desde este enlace de Sugar Free Games o descargarlo, y me cuentan que les pareció. Total, al final los jueces son ustedes ;).

Enlace: Jugar Antipacman | Vía: TechnaBob

SP1 de Windows Vista corrige 155 errores

Ha pasado ya un año desde el lanzamiento de Windows Vista que ahora lanza su primer SP1 con el cual corrige más de 500 errores de código en el sistema operativo. Son 551 las actualizaciones que incluye este paquete, las cuales han sido denominadas "hot fixes", es decir, actualizaciones de menor o mayor envergadura que, aparte de contadas excepciones, sólo han estado disponibles a petición expresa de los usuarios.

Debemos recordar que cuando Windows Vista fue lanzado, se le atribuyó entre sus principales características el hecho de ser el más seguro de la historia. Por desgracia para la gente de Microsoft no pasó ni un mes hasta que se comenzaron a dar las primeras evidencias de que existían terribles fallos de seguridad.

Ahora, considerando el hecho que desarrollar este sistema operativo les tomó 5 años y que después de 1 año de actualizaciones, ahora tenga otros 551 fixes ... es demasiado. Es por esta razón que muchos especialistas coinciden en señalar que Microsoft se apresuró a lanzar este sistema cuando aún no estaba del todo preparado, al menos comparado con la robustez del sistema Windows XP.

Ed Bott, un analista de ZDNET.com, ha clasificado los hotfixes en grupos luego de analizarlos detenidamente y ha llegado a lo siguiente: 75 de los hotfixes corresponden a ... obvio "Internet Explorer" (Felicidades :D), 41 de ellos son referentes al suministro de elctricidad y en el tercer lugar (con 38 fixes) está la categoría de almacenamiento.

Ed Bott ha comparado tales cifras con las estadísticas correspondientes a los hot fixes para Windows XP. Tales paquetes de servicio tenían 297 y 666 hot fixes, respectivamente.

Mientras por un lado algunos usuarios se encuentran conformes con las soluciones dadas por este SP1 a diversos problemas del Windows Vista, por otro lado se encuentran aquellos usuarios que comentan sobre el rendimiento del mismo, que parece haberse reducido.

Vía: Diario TI

Publicado por KnxDT en 18:09 4 Comentarios

Etiquetas:

Eventos y Lanzamientos,

Hacking y Seguridad,

Windows

Etiquetas:

Eventos y Lanzamientos,

Hacking y Seguridad,

Windows

viernes, 15 de febrero de 2008

Scammers de bancos son novatos en pishing

Hace poco publicaba un artículo de cómo los scammers estaban siendo (ellos mismos) víctimas de pishers, ahora vemos que esto se ha vuelto bastante común ya que (según informa The Register) muchos de los usuarios que intentar engañar a otros usando scam para robar información de cuentas bancarias son víctimas ellos mismos de robo de datos mientras realizan este proceso, según revela un investigador de seguridad.

Los pishers, que intentan engañar a los usuarios bancarios haciéndoles tipear los detalles de sus cuentas en sitios webs falsos, usan herramientas en el proceso que han sido construidas con "agujeros de seguridad" por otros para accesar a datos de muchos de éstos (scammers novatos) que no cuentan con la habilidad necesaria para detectarlos, de acuerdo con el investigador de seguridad Nitesh Dhanjan.

Dhanjan estará la próxima semana en la conferencia de seguridad de Black Hats a realizarse en Washington, donde demostrará los resultados de sus investigaciones, fruto de la inmersión hecha en el mundo de los pishers junto a su colega Billy Rios.

Dhanjani afirma que la mayoría de los pishers están muy lejos de usar técnicas sofisticadas, ya que la mayoría solo modifica pequeños códigos de pishing que vienen en paquetes (kits) y que no requieren habilidad alguna para ser operados.

"Lo que vemos (en estos kits) son en realidad sitios pishing listos para ser usados", dice. "Todo lo que se ha hecho hasta ahora es básicamente lo que puedes hacer usando un navegador web sin necesidad de cruzar la línea de lo que se llama Hacking".

Dhanjani dijo que es extremadamente sencillo encontrar detalles que han sido robados horas antes. "Luego de 15 minutos de empezada la investigación, se comienza a rastrear en cuentas bancarias y tarjetas de crédito y números PIN ATM (cajeros automáticos), los cuales han sido publicados internacionalmente."

Pero los autores de los kits de pishing están usando a estos pishers novatos para que hagan el trabajo por ellos. Dhanjani dijo que cuando él y Rios revisaron los códigos de computadora que contenían esos kits, encontraron que tenían dos diferentes instrucciones de comando al sistema para que envíe un email detallando datos de las víctimas.

"Hemos encontrado un segundo comando de email que tiene una dirección email fuertemente codificada a la cual también va la información de la víctima", indica Dhanjani. "Así, cuando el pisher haga uso de este kit, la información de la víctima junto con la de él mismo son enviadas al autor de este kit, asi que aqui tenemos a un pisher que ha sido víctima de otro pisher".

Gartner ha estimado que el pishing scam significa un costo que asciendió a 3.2 billones de dólares el 2007, y hay costos aún más importantes que la pérdida de dinero, porque a menudo es muy difícil (y una pérdida de tiempo) para los usuarios demostrar que no son responsables de los gastos hechos a su nombre.

Dhanjani dijo que no es tan fácil solucionar este problema, al menos hasta que los bancos y los gobiernos tengan sistemas más sofisticados que una simple tarjeta de crédito o números de identidad gubernamentales, caso contrario el problema continuará.

También dijo, que el costo que resulta el cambiar estos sistemas es mucho más grande que las pérdidas de dinero que han sido reportadas, por lo cual no se espera un cambio tan pronto.

Vía: The Register

Publicado por KnxDT en 22:54 Se el primero en comentar

Etiquetas:

Email,

Hacking y Seguridad,

Noticias

Etiquetas:

Email,

Hacking y Seguridad,

Noticias

Google Android en móvil E28 con pantalla táctil

La plataforma para móviles de Google llamada Android vuelve a las noticias, esta vez gracias a la osadía de un fanático (Vincent Nguyen de PhoneMag) que lo ha instalado (con éxito) en su móvil E28 con pantalla táctil. El hecho viene acompañado de un video donde se aprecia en especial la aplicación de Google Maps.

En el video se aprecia a Michael Chu quien nos enseña rápidamente el funcionamiento de este Android en una E28 con pantalla táctil, el cual incluye 200 Mhz OMAP TI 730 chipset, 64 MB de RAM y 64 MB de ROM.

La velocidad en este móvil es bastante buena (aunque ligeramente lenta) si es que consideramos el hecho que el hardware de móvil no ha sufrido modificación alguna para adaptarse a este sistema operativo.

Creo que es evidente que al inicio los moviles comiencen de esa manera, sin embargo habrà que esperar un mes cuando menos, hasta que veamos de verdad celulares optimizados para trabajar con el Android de Google. Hay que considerar también que las aplicaciones que se están desarrollando para este entorno (incluyendo las de los usuarios impulsados por los premios en miles de dólares de Google) tendrán un pequeño coste inicial en lo referente a velocidad que podría ser oscilante en un inicio para luego ir mejorando gradualmente.

Enlace relacionado: Sergey Brin desarrolla aplicación Android | Vía: N-Tech

miércoles, 13 de febrero de 2008

Yahoo compra plataforma de video online Maven

Sí que Yahoo es un caso. La compañía Yahoo, que recientemente rechazó la oferta de compra que le hiciera el gigante del software Microsoft (por un monto ascendente a 44.6 billones de dólares), continúa desarrollándose completamente ajena a los sucesos de la semana pasada y en su afán por asegurar sus recursos de videos online acaba de adquirir la plataforma de videos online Maven.

Yahoo ha oficializado la compra de Maven este miércoles por la friolera de 109 millones de euros. Esta compañía está especializada en ofrecer a grandes empresas y distribuidores, la tecnología necesaria para que sus contenidos puedan alcanzar la red en las mejores condiciones.

Con la adquisición de esta plataforma de video online, Yahoo reafirma su posición en este jugoso mercado, más enfocado en su caso a los contenidos profesionales que a los de los usuarios, en este aspecto radica su marcada diferencia con otros servicios conocidos de video como Youtube, Daily Motion, etc.

Vía: Genbeta

Publicado por KnxDT en 22:28 Se el primero en comentar

Etiquetas:

Eventos y Lanzamientos,

Videos,

Yahoo

Etiquetas:

Eventos y Lanzamientos,

Videos,

Yahoo

Pantallas de los iPhone comienzan a ¿burbujear?

Los amados iPhones de Apple habían llevado hasta ahorita una especie de romance furtivo (entre hackeos, juicios y demás) con los usuarios de estos móbiles, sin embargo, parece que esto se ha visto menguado debido a la aparición de unas pequeñas fallas en las pantallas de los iPhones, las cuales se manifiestan en forma de diminutas burbujas.

Las pantallas de los iPhones han comenzado a evidenciar unas pequeñas fallas debajo de la capa de vidrio de las mismas, por lo cual los usuarios han mostrado su molestia, algunos de ellos comentan que la cantidad de burbujas está en aumento. Varios de ellos han ido a quejarse directamente a las tiendas de Apple donde, al parecer, les han cambiado el equipo sin ningun problema. Aunque me pregunto: y si el equipo ha sido desbloqueado ¿me cambiarán ese por otro original? Lol, lo dudo :D.

Vía: N-Tech

Cómo instalar Mac Os X es una Hackintosh PC

Ha pasado ya un tiempo desde el lanzamiento de las Mac OS X y las primeras instalaciones del mismo en PC's no Mac, bastante complejas por cierto. Ahora la escena de las OSx86 ha cambiado rápidamente y ya puedes instalar Leopard en tu computadora tán fácilmente como instalar Leopard en una Mac, esto es, sin necesidad de líneas de comando hacking en la Mac.

Adicionalmente, la instalación resultante puede (teóricamente) incluso ser actualizada sin temor a fallas. Y como si la simplicidad en la instalación no fuera suficiente, las nuevas herramientas de instalación solucionan cualquier problema que haya podido haber en el pasado (por ejemplo, ya no hay necesidad de mantener instalada la unidad de DVD en el drive para bootearlo en el OS X), y el soporte de la tarjeta Wi-Fi en la placa base fuera-del-case. En conclusión, es el ganador :D.

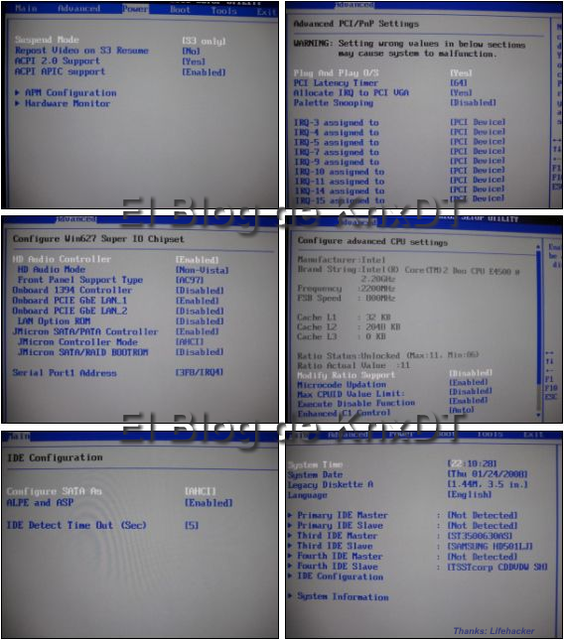

Configura tu BIOS

La parte más complicada de llevar a cabo esta instalación, estiba en el trabajo que se debe hacer con la placa para configurar la BIOS de manera correcta. Para que se hagan una idea, hice una gran cantidad de pequeños ajustes, para asegurarme que no faltara nada, tomé algunas fotos de las pantallas de la BIOS. Si estás usando la misma placa que yo (una Asus P5W DH Deluxe), sólo sigue la secuencia pantalla por pantalla y asegúrate que la configuración de tu BIOS coincida con la mía. Si estás usando una placa distinta, estas configuraciones todavía podrían servirte como una buena guía, pero no concordarán perfectamente con la tuya. (Estoy tomándome un tiempo para recordar cuáles fueron cada uno de los ajustes que le hice a la BIOS, así que si estás usando una P5W DH Deluxe, tu configuracion de la BIOS concordará con la mía, pero si estás teniendo problemas, házmelo saber -Adam Pash- e intentaré actualizar la galería de imágenes con más pantallas de la BIOS)

Ahora que la BIOS está configurada es momento de iniciar la instalación.

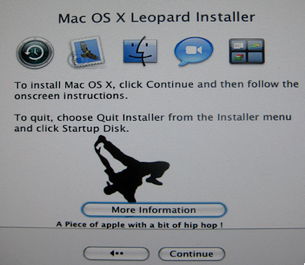

Instalar OS X con el Disco de instalación Kalyway

Buscando por los torrents, encontrarás una imagen de disco llamada algo así como Kalyway Leoprad 10.5.1 SSE2 SSe3. Descárgalo y quémalo en un DVD - es el que usarás para instalar Leoprad. Si vas a proseguir hasta aquí te recomendaría que compres una copia actual del Leoprad, pero ya no la necesitarás en este punto.

Básicamente este DVD contiene el disco de instalación junto con el software EFI que le permitirá a tu hardware trabajar con el OS X usando los kernels vanilla - que es uno de los grandes responsables que te han facilitado la labor de no tener que ejecutar líneas hacking de comando hasta estas alturas. Sólo tienes que instalar el disco y listo - todos los boots y las actualizaciones se darán con normalidad (o al menos eso es lo que he venido experimentando hasta ahora). Así que asumiendo que has configurado tu computadora usando las instrucciones originales, ya tienes el disco Kalyway, preparaste tu BIOS, estás listo para instalar.

Primero, bootea el disco. El disco booteado puede tomar algunos minutos, así que se paciente.

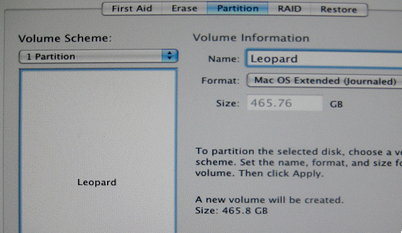

Antes de continuar con la instalación necesitarñas formatear tu disco duro, por lo que una vez que el disco booteo, ve a Utilidades> Utilidad del disco en la barra de menú. Encuentra el disco duro, en la barra lateral, en el que quieras instalar el Leopard, selecciónalo, luego ve a la pestaña de Partición, y selecciona un esquema de volumen de partición, nómbralo con el nombre que quieras (yo le llamé al mío Leopard), y escoge el formato extendido de la Mac Os (con registro). Ahora haz clic en el botón de opciones para configurar el esquema de partición. Puedes escoger un esquema de partición, ya sea como Master Boot Record o GUID (en mis instrucciones anteriores necesitas configurarlo como MBR). Yo usé GUID.

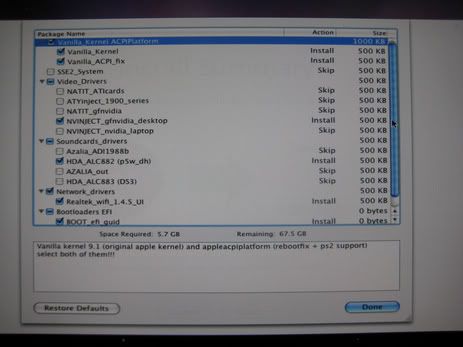

El paquete de instalación viene con configuraciones individuales que coinciden de manera específica con las placas bases, y uno con buena placa de soporte es la P5W DH Deluxe que usé originalmente para armar esta Hackintosh. En lugar de decirles que marquen las casillas de verificación, solo revisen la imagen anterior para ver cuáles son las configuraciones que querrán instalar para usarlas si es que estás instalando el Os X en tu placa.

Cuando todo esté configurado, clic en Done (listo), a continuación "seguir adelante" e "Instalar". Cuando la instalación esté completa (podría tomar un poco de tiempo), deja que tu computadora se reinicie, y siéntate un rato a ver cómo el Leopard se ejecuta en tu PC con todas las funcionalidades de la versión 10.5.1.

Vía: LifeHacker traducido por KnxDT

martes, 12 de febrero de 2008

D:Scribe es una pluma email con envio de SMS

D: Scribe es una pluma con fuente digital que permite a los usuarios enviar mensajes de correo electrónico, SMS y de papel. Sólo tienen que escribir el mensaje y encerrar en un círculo el nombre de la persona a la que se desea enviar dicho mensaje. Esto acaba con el teclado y permite centrarse en la comunicación en una forma más personal desde cualquier lugar, siempre y cuando usted tengas un móvil con bluetooth y una superficie lisa para escribir.

La pluma también registra todo lo que se escribe y los almacena en su memoria, que luego se puede liberar a una PC para ser visualizado. Desde luego, para los usuarios insatisfechos, si la escritura no satisface tus fantasias, la D: Scribe también es capaz de trabajar con geniales y no tan geniales dibujos.

El diseño está basado en una pluma y cuando se inyecta la tinta por el orificio de filtrado, el mismo ejerce marcas en la memoria, dado que trabaja como un dispositivo de inducción electromagnética.

Una vez que se envía un mensaje, el estado del mismo se muestra en una pantalla OLED con la que viene equipada esta pluma. Los diseñadores también han ampliado sus capacidades para ir más allá de la mensajería.

En caso que su casa cuente con dispositivos electrónicos se baraja la posibilidad de que se puedan programar funciones con la pluma siempre que tenga el bluetooth habilitado, de modo que sean leídas las secuencias por instrucciones escritas en el aire. Es un poco abstracta la idea pero es una patente con bastante potencial.

Vía: N-Tech

Desbloquear el iPhone firmware 1.1.3

El desarrollador Zibri ha posteado un paquete de progranas que es capaz de desbloquear el iPhone con firmware 1.1.3 y dejarlo activo y funcionando. Este paquete esta operativo y funcionando para las dos versiones de sistema operativo: Mac OS X y Windows, asimismo contiene un jailbreak que permite activar y desbloquear los iPhone corriendo bajo el software/firmware 1.1.3 (incluyendo el out-of-the-box [OTB]).

El paquete usa el método original de "jailbreak" que el equipo de iPhone Dev Team venía manteniendo en secreto hasta que se anunciase el SDK oficial del iPhone de Apple, previamente divulgado como el método de software. Jailbreaking es una técnica que hace posible acceder a los archivos de sistema con permiso de lectura/escritura, permitiendo así la instalación de las aplicaciones no oficiales third-party.

Como sea, el método de jailbreak incluye las instrucciones completas. Aquí está lo que necesitas para hacerlo trabajar:

[Actualización: Una nueva versión del paquete ha sido liberada. Este resolvería el problema existente en algunas versiones previas, particularmente con las Mac Os X. Se han actualizado los enlaces de abajo.]

[Actualización: También hemos añadido instrucciones importantes para el proceso de la Mac OS X que hace que el procedimiento trabaje con el nuevo paquete.]

En las Mac:

- Descargar este archivo.

- Mover todo el contenido de este folder a tu directorio de usuario local (~). No mover el folder en sí, solo los archivos que éste contiene. Deberías tener el ~/ziphone, ~/iTunesMobileDevice.dll, etc.

- Activar la terminal (localizada en /Aplicaciones/Utilidades).

- Arrastrar el archivo "ziphone" al primer archivo que descargaste en la ventana del terminal, luego teclea "-j"; el comando debería mostrarte algo como esto: /Users/username/ziphone -j

- Sigue las instrucciones en pantalla: Desconecta el iPhone del cable/conector si es que estuviese conectado, luego apágalo, luego mantén presionado el botón Home, y reconecta el iPhone al cable/conector.

- Descargar este archivo.

- Desactualizar al iTunes 7.4.2 (desscargar el iTunes 7.4.2), luego instalarlo y reiniciar (este paso puede que no sea necesario).

- Ejecutar el "ziphone.exe" de el primer archivo que descargaste.

- Sigue las instrucciones en pantalla

Si este método te falla puedes revisar la páginas de aplicaciones con las instrucciones completas en el proceso de jalibreaking con todas las revisiones de software/firmware.

Vía: iPhone Atlas

Publicado por KnxDT en 20:54 Se el primero en comentar

Etiquetas:

Apple,

Hacking y Seguridad,

Moviles

Etiquetas:

Apple,

Hacking y Seguridad,

Moviles

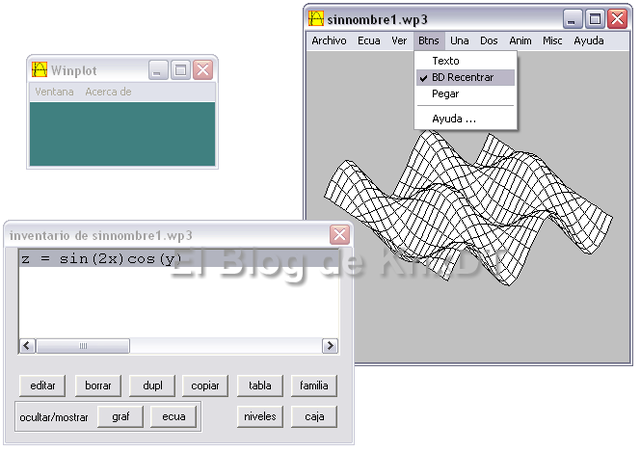

Descargar gratis programa graficador de funciones

Winplot es un programa de libre distribución y gratuito que se convierte en un potente y ligero graficador con opciones de edición textual, derivadas, gráficas ecuacionales de derivadas. El programa es capaz de graficar en 2 y 3 dimensiones, con opciones de zoom y definición de funciones paramétricas, etc.

Para descargar gratis el programa graficador de funciones accede a este enlace. El programa en cuestión no requiere instalación alguna, es un ejecutable directo. El archivo se encuentra completamente libre de cualquier clase de virus y/o spyware, me hago completamente responsable del mismo (siempre que se descargue de este enlace, ya que es mío).

Si tuviesen algun problema o complicación no duden en hacérmelo saber, el programa es compatible con versiones incluso anteriores de Windows, tales como Windows 95, Windos 98, Windows Me. El archivo es liviano y pesa 1.10 MB -comprimido 344 KB.

Enlace: Descargar gratis graficador de funciones matemáticas

lunes, 11 de febrero de 2008

Hackean Firefox 2.0.0.12 recientemente actualizado

Si bien la recientemente liberada actualización 2.0.0.12 de Mozilla Firefox solucionó una gran cantidad de fallas de seguridad que la hacían vulnerable a ataques que ocasionarían fuga de datos y posesión de equipos usando técnicas de hacking vía Wifi, se les escapó otras cosas. A sólo horas de ser liberada esta actualización se encontró otro bug de seguridad.

La nueva vulnerabilidad recientemente descubierta en la actualizada versión 2.0.0.12 de Mozilla Firefox da acceso para que un usuario externo (conectado vía internet) pueda acceder a información de todas las preferencias seteadas en el navegador, asimismo le da acceso también a todos los ficheros que se encuentren en la ruta resource:/// que se actualiza de regreso en file:///C:/Program Files/Mozilla Firefox/, luego lo único que se hace es leer esta información y copiarla en alguna nueva web de destino DOM y estamos listos para poder leer todos los datos de las preferencias seteadas en el navegador de Firefox de ese usuario.

El código de inyección no resulta siendo tan complejo (a nivel de implementación):

<script>

/*

@name: Firefox <= 2.0.0.12 information leak pOc

@date: Feb. 07 2008

@author: Ronald van den Heetkamp

@url: http://www.0x000000.com

*/

pref = function(a,b) {

document.write( a + ' -> ' + b + '<br />');

};

</script>

<script src="view-source:resource:///greprefs/all.js"></script>

Por el momento la vulnerabilidad crítica no ha sido parchada por lo que se espera una pronta actualización a la versión 2.0.0.13 del poderoso navegador, que al parecer se encuentra atravesando una serie de trance negativo dada su gran cantidad de fallas. Sólo esperamos que ésto no suceda cuando se lance la versión Firefox 3. Mientras tanto para evitar ser atacados con éste método te recomiendo evites visitar páginas webs desconocidas, usar otro navegador o instalar la extensión No-Script de Firefox.

Enlace: Extensión No-Script | Vía: 0x000000

Publicado por KnxDT en 7:43 Solo un comentario.¿y tu?

Etiquetas:

Eventos y Lanzamientos,

Firefox,

Hacking y Seguridad

Etiquetas:

Eventos y Lanzamientos,

Firefox,

Hacking y Seguridad

domingo, 10 de febrero de 2008

Yahoo! rechaza la oferta de Microsoft ¿y ahora?

Según un informa The Wall Street Journal citando "una persona familiarizada con la situación", la publicación señala que después de una serie de reuniones durante este fin de semana, el consejo de administración (de Yahoo) piensa que la oferta del gigante del software (Microsoft) "subestima tremendamente" a Yahoo!.

El jefe de Microsoft, Steve Balmer, se dirigió al público el 1er de Febrero con una oferta en efectivo por un monto ascendente a 31 dólares por cada acción de Yahoo! compartida (lo cual equivalía a 44.6 billones de dólares). Esto es, 62% más alto al valor de acción compartida por Yahoo un día antes del anuncio.

El miedo a que Microsoft planee "robar la compañía tomando ventaja del reciente bajo precio de las acciones compartidas de Yahoo, el WSJ sugiere que Yahoo está iniciando una larga batalla. La compañía no considera ninguna oferta por debajo de los 40 dólares por acción, dijo la fuente.

A 40 dólares por acción, la oferta sería una prima de 109 por ciento a 19,18 dólares en el precio de cierre de las acciones de Yahoo el día anterior al anuncio de la oferta original. Las acciones de Yahoo no se han comerciado por encima de los $40 por más de 2 años.

Del modo en que trabajan las cosas, Microsoft ya habría trabajado en un modo de mejorar su oferta. Pero ... ¿será capaz de ofrecer otros 12 billones de dólares para pagar $40 dólares por acción? ¿por Yahoo?!! Todo parece indicar que Microsoft se retirará de la contienda si falla en lucha por conquistar la comunidad Yahoo. La compañía de software, después de todo, no se supone que tenga que hacer ofertas públicas hostiles de adquisición. Eso fue hasta que Oracle cambió las reglas de juego, con su uso éxitoso en Peoplesoft, Siebel y BEA.

¿Tendrá Microsoft estómago para esta batalla? Hasta el momento, el mercado ha reaccionado desfavorablemente contra las ofertas de Yahoo!, marcado por el 10% de acciones. Esto a su vez ha reducido el valor de su oferta, las acciones de Yahoo! cerraron el viernes 8 de Febrero, en 29,20 dólares, impulsado por el fuerte comercio de los llamados arbitrajes. Ellos desean revisar un acuerdo (de los que pierden dinero en su nueva apuesta), y en ausencia de estos caballeros blancos, el único contendiente serio a la compra de Yahoo! parece ser Microsoft.

Por supuesto, Yahoo! podría, como muchos expertos anotan, acogerse a Google búsqueda de un medio publicitario para promocionarse de mejor manera, pues aquí le va mejor a su vecino de Silicon Valley. En un caso extremo, como parecer ser éste, los ejecutivos de la competencia podrían acordar por ejemplo liberar un monto ascendiente a entre 10 y 13 billones de dólares por las acciones de Yahoo, según los analistas.

Vía: The Register, WSJ

Publicado por KnxDT en 23:55 Se el primero en comentar

Hackear Gmail y Yahoo mail con sidejacking

En agosto pasado, un investigador de seguridad y CEO de la compañía Errata Security demostró qué fácil resultaba acceder a información potencialmente seria de un usuario. Su ténica (llamada sidejacking) intercepta los cookies de una sesión ID desde una señal WiFi y es usada para una serie de propósitos, incluyendo enviar y recibir emails. Ahora es posible hackear Gmail.

Este tipo de ataque se realizar luego de que el usuario final ha iniciado sesión de manera segura en un servicio. Virualmente todas las compañías proveen un portal de login seguro, pero muchas de ellas no aseguran la conexión luego de éste, lo cual expone al usuario final a ser potencialmente hackeado como se ha descrito anteriormente. Durante su demostración en tiempo real, Graham dijo que los usuarios de Google Mail podrían cambiar a la dirección https://mail.google.com y asegurar así su período de sesión de esa snooping.

De acuerdo con Graham, el código del Javascript de Google hace peticiones HTTP epor detrás usando una vía XMLHttpRequest. Por defeceto, estos pedidos son "encriptados SSL" pero si el SSL falla, el estado varía a un modo no encriptado. Cuando un usuario intenta conectarse a un hotspot WiFi, Google Mail intenta conectarlos tanto si el SSL está activado o desactivado. Aún si el intento falla, las cookies de ID de inicio de sesión aún se mantienen transmitiéndole información al router, y puede luego ser capturado por cualquier sentado en un lugar cercano con un conjunto de programas apropiadamente configurados.

Graham mismo referencia a Google Mail como un ejemplo de este problema y cómo es que se puede hackear Gmail, pero está lejos de ser el único sitio afectado, y la alternativa https:// que ofrece sigue siendo mejor a la que puedes encontrar en otras webs. Facebook, Myspace y Yahoo mail son todas afectadas por esta vulnerabilidad, así como otras páginas "Web 2.0". Graham explica que la solución a esta vulnerabilidad es encriptar completamente la sesión del usuario como lo hacen las instituciones financieras, en lugar de cifrar sólo un login de la página para que así tengan éxito, los productos como Google Mail, obviamente, no puede deshacerse de nuevo del modo sin SSL al intentar conectarse.

Graham finaliza diciéndonos que Gmail es actualmente un producto fundamentalmente inseguro, pero la situación en su conjunto es, evidentemente, inferior a la ideal. Si la cantidad de usuarios conectados vía Wifi continúa en aumento, este tipo de fallas de seguridad harán que una gran cantidad de compañías y usuarios de la tecnología inalámbrica se vean atemorizados y dejen de usarlas.

Enlace: Gmail | Vía: Ars Technica

Publicado por KnxDT en 23:11 Se el primero en comentar

Etiquetas:

Email,

Google,

Hacking y Seguridad

Etiquetas:

Email,

Google,

Hacking y Seguridad

Descargar Kaspersky Antivirus 7.0 Gratis

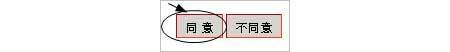

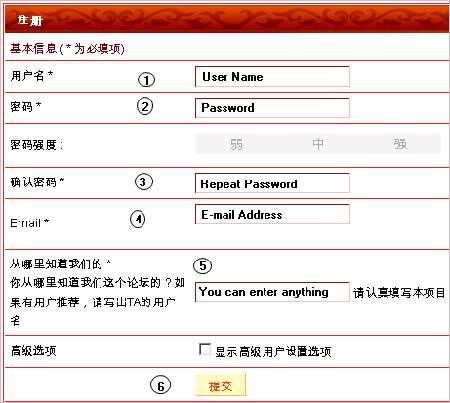

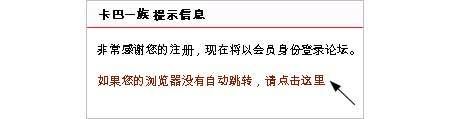

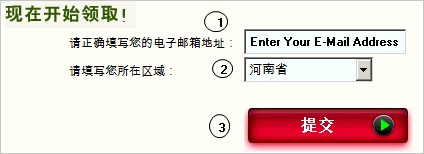

Raymond nos trae esta descarga gratuita de Kaspersky Antivirus 7.0, quien ha encontrado que la compañía esta ofreciendo estas descargas de testeo con actualizaciones durante un año y completamente gratis. La única desventaja (por decirlo de algún modo) es que el registro de descarga del antivirus se hace desde una web China, pero aquí tenemos el proceso traducido.

El proceso de traducción, dada por el mismo Raymond, nos simplifica de sobremanera la obtención de la clave de registro. Seguir los siguientes pasos:

- Ir a la web China Kaspersky forum registration page.

- Ir hacia la parte inferior de la derecha y hacer click en el botón izquierdo.

- Rellenar el formulario de inscripción del foro.

- Una vez enviado el formulario, se muestra una página como la siguiente imagen, hacer click en el vinculo inferior que te lleva directamente a http://klserver.kaba365.com/

- Ingresar su dirección de correo electrónico, seleccione uno en el cuadro desplegable y haga clic en el botón de color rojo.

- Comprueba tu dirección de correo electrónico ahora… se debe recibir un correo electrónico de kaba365.

- Listo, ya tienes tu numero de serie.

- Descargar Kaspersky Anti-Virus 7.0 e instalar.

- Después de la instalación, asegurate de "Activar utilizando el código de activación", introducir el numero de serie del correo y listo.

Enlace: Kaspersky China | Vía: N-Tech

sábado, 9 de febrero de 2008

Corto animado de Pixar ganador del Oscar en 1997

Realmente este videito aunque no es necesariamente relacionado al internet, es una muestra del considerable avance por el que pasó la animación (ahora aún más), asi que solo les dejo este videito de la gente de Pixar que ganó un Oscar de la Academia por esta animación en el año 1997.

La idea es más o menos la siguiente: un anciano (de nombre Geri) aburrido de que no tenga a nadie para que juegue ajedrez con él, se enfrasca en un duelo consigo mismo y ... no quiero contarles todo, así que les dejo allí el video (dar clic sobre la imagen), observen con atención las expresiones faciales, realmente admirable. Disfrútenlo.

Vía: VideoBlogic | Enlace: Pixar Animation

Escudo de armas y origen de tu apellido

En la web existen infinidad de servicios pero hace tiempo llevaba buscando alguno que fuera capaz de rastrear las raíces de mi apellido (siquiera el paterno) y no puedo encontrarlo, hasta ahora. Misabueso.com es una web de heráldica que tiene una amplia base de datos para ubicar los orígenes y el significado del escudo de armas de tu apellido.

Misabueso.com es una web que rastrea los orígenes y el escudo de armas de tu apellido gracias a un buscador existente en su web para ese fin, además de contar también con otro buscador para ubicar el significado de tu nombre y como bonus un generador de nombres en japonés.

La imagen que ven en la parte superior es el escudo de mi apellido (lo sé, es fea) y mi nick en japonés. Los orígenes de mi apellido dice que son:

Y mi nombre tiene orígenes y significado:

Perforar.

Naturaleza Emotiva:

Naturaleza emotiva y protectora. Se expresa por medio del ornato, las relaciones humanas y la vida en el hogar. Ama la reciprocidad y la amistad. Le gusta ser apreciado.

Naturaleza Expresiva:

Es exigente. Se expresa en forma original en la intimidad y en la integridad. Se distingue por su delicadeza. Ama el buen criterio y el misterio. Busca la aprobación.

Allí tienen el enlace para que investiguen ustedes también un poco sobre sus orígenes, significado de su nombre, su nombre en japonés, etc.

Enlace: MiSabueso.com

Publicado por KnxDT en 22:49 Se el primero en comentar

Etiquetas:

Internet,

Miscelanea,

Servicios Online

Etiquetas:

Internet,

Miscelanea,

Servicios Online

Yahoo decide hoy si acepta propuesta de Microsoft

Todo parece indicar que hoy es el día D para Yahoo quien se encuentra entre la espada y la pared ante la inminente fusión o compra con algunas de las compañías que la pretenden, entre ellas, Microsoft y Google.

Yahoo aún no se decide por la oferta de compra de la compañía de Bill Gates por el monto de 44.6 billones de dólares lo cual equivale a 31 dólares por acción, lo cual es una cantidad por debajo de entre $39 y $45 que Yahoo estima valen sus acciones por unidad.

Sin embargo la junta de directivos de Yahoo decidirá hoy sobre su futuro, sobre si aceptar la oferta de Microsoft o considerar una alianza con Google que también lo pretende. El problema básicamente radica en los distintos enfoques que tienen Yahoo y Microsoft, por un lado Yahoo desea que se mantengan presentes los ideales de integración, crecimiento y desarrollo en su compañía, mientras que por otro lado Microsoft lo ve como una oportunidad para dar lucha a su más duro rival: Google.

La idea de Microsoft es intentar captar los anunciantes que tiene asegurados Yahoo (mucho más desarrollado en este aspecto que Microsoft) para generar ganancias que le den una oportunidad de revertir el efecto Google en la web, que ya cuenta con diversidad de servicios (Google search, Youtube, Blogger, Gmail, etc.) que son ampliamente utilizados por los usuarios.

Vía: Tech-Crunch

viernes, 8 de febrero de 2008

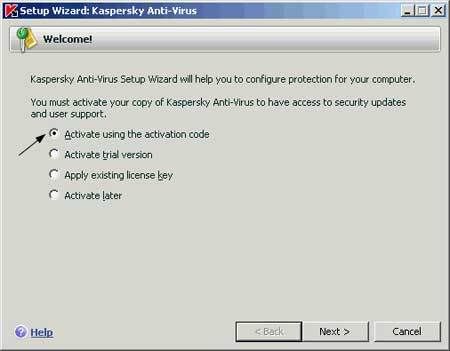

Bot automata crackea captcha de Windows Live

Si hace unos días publicaba un artículo sobre la actual vulnerabilidad del código CAPTCHA tal vez como algo sin confirmar al 100%, ahora es definitivo: Windows Live ha sido crackeado gracias a la ayuda de un bot autómata que decodifica los códigos alfanuméricos y actualmente está creando una cantidad enorme de correos spam en el servidor ya mencionado que podría llevarlo a su colapso.

El servicio CAPTCHA de reconocimiento humano usado en los correos de Windows Live ha sido crackeado, según informe de la firma de seguridad Websense, que afirma además que el bot es instalado de manera oculta en las PC's de los usuarios finales, de este modo establece conexión con la página de registro de los dueños de las cuentas de email de Microsoft. Cerca de un 30% de las veces el software está en la capacidad para vulnerar el código de seguridad Captcha en un proceso que los investigadores aún no han logrado determinar.

Según informa Hubbard, investigador de Websense, la verdadera causa es un malware que ha sido testeado en una máquina en un laboratorio descubriendo que es capaz de enviar spam previa creación de una cuenta Windows Live. El programa vulnera el código Captcha de Microsoft y lo envía a un servidor controlado por scammers. El servidor luego envía el texto contenido en la imagen de regreso a la PC infectada. La respuesta (como ya se había hecho referencia) es acertada en un 35% de las veces.

Sin embargo los investigadores continúan analizando el comportamiento que contiene el software y si en realidad es que se trata de una nueva clase de programas decoficadores o en todo caso usa solo los scripts para enviar información a un servidor y allí hay intervención humana por parte de los scammers.

Por años los códigos Captcha han servido como un medio para frenar este tipo de bots encargados de crear cuentas de spam simulando legitimidad. Ahora que el Captcha ha sido crackeado, los spammers cuentan con una herramienta más para enviar su contenido basura con menor probabilidad de ser bloqueado, y algo similar sucede con Yahoo y Gmail.

Además de ser rara vez bloqueado por filtros de spam, las grandes cuentas de los servicios de email son muy valorizadas por otras razones. Por un lado es porque son gratis, por otro lado, los millones de otras cuentas legítimas de los usuarios hacen que sea difícil para los servicios a los usuarios localizar a estos individuos.

Vía: The Register

Publicado por KnxDT en 21:23 Se el primero en comentar

Etiquetas:

Hacking y Seguridad,

Noticias,

Windows

Etiquetas:

Hacking y Seguridad,

Noticias,

Windows

Nuevo diseño para Firefox Mobile y pantalla táctil

Firefox Mobile se proyecta de nuevo con un modelo recientemente lanzado para los dispositivos con pantalla táctil. Este modelo recoge las sugerencias que hicieran los usuarios respecto a un modelo anterior e introduce una interfaz de usuario más sútil para un mejor uso de estos dispositivos con pantalla táctil.

El nuevo modelo de Firefox Mobile para dispositivos con pantallas táctiles introduce una sola barra de herramientas en la parte inferior del la página web, con un icono traslucido de firefox, que al ser pulsado, se activa la barra de herramientas.

Una vez activada esta barra de herramientas muestra los botones de navegación, favoritos y página actual (con el mismo estilo translucido), solo con pulsar en este icono translucido de Firefox nuevamente, la barra de herramientas desaparece.

Vía: N-Tech

Publicado por KnxDT en 20:32 Se el primero en comentar

Etiquetas:

Eventos y Lanzamientos,

Firefox,

Internet

Etiquetas:

Eventos y Lanzamientos,

Firefox,

Internet

Descargar mapa Dota All Stars 6.50b

Ya salió el mapa de Dota All Stars 6.50b, debajo tienes los links de descarga.

Links de descarga del mapa Dota All Stars 6.50b

Latest Map - 6.50b

Link 1 (recomendado)

Link 2 (recomendado)

Link 3 (recomendado)

Link 4 (recomendado)

Link 5 (no recomendado)

Link 6 (recomendado)

Link 7 (recomendado)

Enlace: GetDota

martes, 5 de febrero de 2008

Como agregar buscador Google a tu blog

Hace unos días me llegaba una consulta que refería el tema de agregar un buscador Google para el blog, muy similar al de Adsense, aquí la respuesta. Para los usuarios que no usen Google Adsense y que deseen tener un buscador de Google en nuestro blog o web, solo hay que seguir unos sencillos pasos y estará listo.

Si no eres usuario Adsense y desear tener un buscador interno similar al de ellos, puedes usar el buscador por defecto que tiene Blogger con este fin (ver artículo) o hacer uso de los tres (buscadores) que Google pone a nuestra disposición. Se trata de los buscadores Google Free web Search, Google Free Safesearch y Google Free web search with site search.

El Google Free web Search es un buscador que se ubica en nuestra web y desde el cual se pueden hacer búsquedas para toda la web, el Google Free Safesearch es una especie particular del buscador anterior ya que se le califica de más seguro debido a que omite (excluye) los resultados de páginas con contenido para adultos, por último el Google Free web search with site search es un buscador que permite combinar el buscador para toda la web (Google Free web Search) y un buscador interno para nuestro website.

El Google Free web search with site search será del que hablaremos en este post y la manera de implementarlo es bastante sencilla, solo necesitas ir a tu panel de Diseño> Elementos de página> Agregar nuevo Elemento> Tipo HTML/Javascript y a continuación añadir este código:

<FORM method=GET action="http://www.google.com/search">

<input type=hidden name=ie value=UTF-8>

<input type=hidden name=oe value=UTF-8>

<TABLE bgcolor="#FFFFFF"><tr><td>

<A HREF="http://www.google.com/">

<IMG SRC="http://www.google.com/logos/Logo_40wht.gif"

border="0" ALT="Google"></A>

</td>

<td>

<INPUT TYPE=text name=q size=31 maxlength=255 value="">

<INPUT type=submit name=btnG VALUE="Google Search">

<font size=-1>

<input type=hidden name=domains value="http://www.knxdt.com"><br><input type=radio name=sitesearch value=""> WWW <input type=radio name=sitesearch value="http://www.knxdt.com" checked> http://www.knxdt.com <br>

</font>

</td></tr></TABLE>

</FORM>

<!-- SiteSearch Google -->

No olviden cambiar los campos donde dice http://www.knxdt.com por el nombre correspondiente a su dominio y no hay más nada que hacer. Guardan los cambios y listo.

Recuerden que las otras opciones como buscador son el Google Free web Search y el Google Free Safesearch, además de que si quieren hacerlo más personalizado pueden ir a este enlace y si aún asi les parece poco aquí el nivel de personalización es al grado de cuenta Google.

Enlace: Google Services

Autoridades alemanas infectan e intervienen Skype

El conocido sistema de telefónia IP, Skype, es practicamente imposible de intervenir mediante escuchas digitales. Las autoridades del estado alemán de Bayern han encontrado la solución que ha llegado gracias al apoyo de la compañía Digitask, con lo cual han logrado crear un programa de monitoreo que infecta Skype de forma que toda la actividad de voz, vídeo y chat realizada con el mismo es intervenida.

Skype ha logrado ser intervenido gracias a un programa de infección creado conjuntamente por las autoridades alemanadas de Bayern y una compañía de seguridad llamada Digitask, todo esto en base a un programa llamado "Skype Capture Unit" que toma datos en tiempo real. Dicho de otro modo, la policía puede vigilar instantáneamente lo que el usuario escribe, dice o envía mediante el programa.

¿Por qué es que Skype hace esto? La decisión de la creación de este software espía se produce luego que un partido político pro-piratería publicara una serie de documentos confidenciales en Internet en 2007. Aparte de ello, el Ministro del Interior Wolfgang Schaüble pidió a los legisladores de su país ampliar las facultades policiales para vigilar a sospechosos, luego de revelarse planes recientes de atacar instalaciones estadounidenses en ese país.

Sin embargo esto no implica que la policía comience a espiar a todo el mundo, ya que una limitante bastante notoria lo constituye el costo por cada escucha de Skype que equivale a 6.000 euros al mes, esto es, aparte del cargo de instalación por cada persona vigilada que asciende a 2.500 euros.

Vía: Diario TI

Publicado por KnxDT en 18:39 Se el primero en comentar

Etiquetas:

Hacking y Seguridad,

Messenger,

Noticias

Etiquetas:

Hacking y Seguridad,

Messenger,

Noticias

lunes, 4 de febrero de 2008

Yahoo estaría considerando alianza con Google

En breve se decidirá el futuro de Yahoo pues, como habíamos mencionado en un artículo anterior, al parecerla oferta de compra que le hizo Microsoft no la ha dejado del todo convencido y estaría planeando una alianza con Google, según informa una fuente de Yahoo!.

Yahoo Inc estaría considerando una alianza con Google Inc como una forma de rechazar la oferta de $44.6 billones presentada por Microsoft para su compra, dijo una fuente familiarizada con la estrategia de Yahoo este domingo.

La administración de Yahoo esta considerando retomar las conversaciones que realizara con Google hace algunos meses atrás en donde se planteó el tema de una alianza como una alternativa de rechazar la oferta de Microsoft, dijo la fuente. Al parecer Yahoo cree que los $31 dólares por acción (ofertados por Microsoft) se encuentran por debajo del valor real de la compañía, que ellos consideran se encuentra entre $39 y $45, sin embargo es una maniobra astuta por parte de Microsoft el presionar a la gerencia para que actúe a modo de tomar decisiones rápidas.

Otra fuente cercana a Yahoo dijo que se encuentran recibiendo una cantidad enorme de contactos preliminares por parte de compañías de medios, tecnología, telefónicas y financieras. Pero la fuente dijo que se desconoce si alguna oferta alternativa estaba ya en proceso.

En un memo entregado a los empleados de Yahoo el viernes, que fue obtenido por Reuters el domingo, los líderes de Yahoo escriben: "Queremos hacer énfasis en que ninguna decisión ha sido aún tomada y, a pesar de lo que algunos han tratado de sugerir, ciertamente no hay proceso de integración en marcha."

Por otro lado, Google se lanzó de nuevo el domingo contra la oferta Microsoft por adquirir Yahoo, acusando a la compañí (Microsoft) de intentar extender su monopolio de programas informáticos aún más en el ámbito de la Internet.

Vía: Reuters

domingo, 3 de febrero de 2008

Ejecutivos Google se unen en contrato por 20 años

Los 3 ejecutivos principales de Google Inc habrían firmado un contrato el año 2004 en el cual se comprometen a trabajar juntos por lo menos por 20 años más. Este pacto fue realizado poco antes de que la compañía fuera lanzada inicialmente a la bolsa en ese mismo año, según informa la revista Fortune.

Los Co-fundadores de Google, Larry Page y Sergey Brin, junto al jefe Ejecutivo Eric Schmidt afirmaron, en una entrevista conjunta brindada para Fortune, que el 4 de Febrero del 2004 los tres habían acordaron trabajar juntos durante dos décadas más antes del lanzamiento oficial de Google Inc a la Bolsa.

"Nos pusimos de acuerdo un mes antes que se lanzara oficialmente a la Bolsa, allí acordamos trabajar juntos por 20 años", dijo Schmidt, quien añadió que él tendrá 69 años para ese entonces, Page tendría 51 y Brin 50.

La entrevista completa se puede encontrar en este enlace. Un portavoz de Google no pudo ser contactado de manera breve para comentar sobre el tema.

Como se sabe, Schmidt es presidente ejecutiv de Google, mientras Page y Brin son presidentes de desarrollo de productos tecnologicos. Cada uno es un billonario.

Con una capitalización de mercado que ahora alcanza los 170 mil millones de dólares (que son el patrimonio más valioso compañía de Internet), tienen previsto presentar informes de los resultados para el último trimestre de 2007 el jueves.

Wall Street calcula que los informes de Google para el 2007 se encuentren en torno a 16,6 millones de dólares, es decir, con un aumento del 57% respecto al año anterior.

Enlace: Money CNN | Vía: Reuters

Publicado por KnxDT en 22:30 Se el primero en comentar

Microsoft oferta compra de Yahoo por $44.6 billones

Microsoft en su implacable lucha por frenar el crecimiento exponencial que viene teniendo Google de manera constante ha decidido jugarse una de sus cartas más valiosas: comprar Yahoo. La noticia ya ha sido oficialmente confirmada por una nota de prensa por parte de la compañía de Bill Gates.

Microsoft en un afán de frenar el crecimiendo explosivo de Google ha decidido presentar una oferta de compra de la compañía Yahoo por un monto que asciende a 44.6 billones de dólares, es decir, 31 dólares por acción. Debemos recordar, sin embargo que Microsoft en el 2006, ofreció 43 dólares por acción, lo que serían unos 61.860 millones de dólares, oferta rechazada por el CEO de Yahoo! para ese entonces.

En el plan diseñado por Microsoft, éste intenta proponer incentivos a los ingenieros y directivos de la empresa, la integración de sus empleados y una empresa mucho más eficiente.

Yahoo! por su parte ha informado en una nota de prensa publicada en su web afirma que la junta directiva revisará la propuesta de forma analítica y detallada.

Vía: TecnoBITA

Publicado por KnxDT en 18:49 Se el primero en comentar

sábado, 2 de febrero de 2008

Navegador Netscape obtiene un mes mas de vida

Como había publicado en un artículo anterior el afamado y pionero navegador Netscape habría llegado a su fin pues, como ellos mismos anunciaron, las versiones serían descontinuadas debido a que su desarrollo no había sido el esperado y se orientarían a otros productos en los cuales tienen captado un mercado mayor y más rentable.

Según informan en su blog oficial, la gente de Netscape ha decidido (a pesar de que habían informado que sólo darían soporte hasta el 1er de Febrero) extender el período de actualizaciones y soporte del popular navegador hasta el primero de Marzo.

Netscape continúa afirmando que Mozilla, Flock y AOL están trabajando conjuntamente para proveer herramientas que faciliten la migración para los usuarios que aún usan como navegador Netscape y que ahora son recomendados a usar alternativas como Flock y Firefox. Ambos, Flock y Firefox, están soportados bajo el mismo código base Mozilla Firefox.

Habrá aún una actualización disponible para los usuarios de Netscape 9 establecido a través de una función de actualización del Netscape que facilite el proceso de elección de uno de estos dos grandes navegadores alternativos.

Vía: N-Tech

Publicado por KnxDT en 9:53 Solo un comentario.¿y tu?

Etiquetas:

Eventos y Lanzamientos,

Internet,

Software

Etiquetas:

Eventos y Lanzamientos,

Internet,

Software

Free Access Plus desbloquea filtro web 2.0 irani

FreeAccess Plus! es una extensión para Firefox que es capaz de saltarse los controles de seguridad del país iraní cambiando sus proxys para de esta manera tener acceso a sitios web restringuidos (sobre todo redes sociales) tales como del.icio.us, MySpace y Friendster.com.

MohammedR, un informático iraní, ha desarrollado una extensión para Firefox que permite a los usuarios de ese país. Este desarrollador, cansado de que no pudiera acceder a sitios Web basados en tecnología 2.0 como Youtube y Facebook se decidió a crear esta extensión que, segùn muchos en la blogesfera, esta haciendo milagros.

Los usuarios iranìes pueden ahora acceder a ver videos de Youtube y publicar sus fotos en Facebook, así como marcar sus noticias en del.icio.us y demás sitios webs. La lista completa de acceso es la siguiente:

- YouTube.com

- del.icio.us

- Flickr.com

- Technorati.com

- www.FriendSter.com

- www.LiveJournal.com

- MySpace.com

- Hi5.com

- BBC.co.uk/persian

- zigzagmag.com

- sobhaneh.org

- news.gooya.com

- sarzamin.org

Más información acerca de la batalla que se libra entre los censores de Web 2.0 y los grupos anticensura, se puede obtener en el mapa de acceso prohibido de Global Voices Advocacy.

Enlace: Descargar FreeAccess Plus! | Vía: Periodistas

viernes, 1 de febrero de 2008

Acer adquiere el 75% de Packard Bell

Justo como se esperaba, Acer ha oficializado la compra de Packard Bell, haciéndose con el 75% de las acciones de PB Holdings, compañía matriz de Packard Bell. Sin duda esto constituye un movimiento bastante estudiado por parte de Acer que pretende de esta manera frenar el crecimiento de Lenovo, adquiriendo para esto Gateway.

Las cosas se turnaron algo nublosas hace algún tiempo atrás cuando Packard Bell comenzó conversaciones con Lenovo, desde entonces Acer comenzó a temer en que podría perder fuerza en Europa de darse el ingreso del gigante chino. Por suerte para Acer, Gateway era el verdadero ocasionante del asunto aquí, dado que Gateway había iniciado conversaciones con Packard Bell antes de que fuera absorvida a si mismo por Acer y por ende tenía el derecho de anular cualquier otro ofrecimiento de contraro propuesto por otras compañías (entre ellas, Lenovo).

El traro fue oficialmente cerrado el día miércoles por la escalofriante cifra de 45.8 millones de dólares.

Vía: Engadget

LowKey Stand le da el toque fashion a la Mac

Para los usuarios que tienen sus poderosas Mac de escritorio y creen que ese teclado debería ir oculto cuando esté apagada, entonces LowKey les será sin lugar a dudas un stand que no podrán dejar de tener pues le otorga un toque bastante fashion a sus ya hermosas Mac. Aunque en realidad los usuarios que lo han visto opinan que es solo un juguete más para las Mac ¿Celos?

El stand LowKey es un concentrador de puertos USB y teclado para aquellos usuarios que sienten que los teclados deberían ir escondidos cuando la Mac anda apagada. El stand que está valorizado en $59.99 funciona como un complemento de la iMac con un toque bastante refinado de personalidad en su diseño.

Vía: Crunch Gear

Publicado por KnxDT en 22:11 Se el primero en comentar

Habrían hackeado codigos CAPTCHA al 30%

El código de reconocimiento alfanúmerico, inventado en el 2000 por investigadores de Carnegie Mellon y usado para verificar que se trata de un humano el que está frente a una pc, podría haber sido vulnerado por un hacker ruso que asegura haber creado un programa que detecta con éxito estos códigos Captcha en un 30% de los casos.

Un hacker ruso autodenominado "John Wane" asegura haber logrado vulnerar el sistema CAPTCHA (Completely Automated Public Turing test to tell Computers and Humans Apart) que es el encargado de actuar como filtro para comprobar la existencia de un humano detrás de un proceso de registro o login, evitando así que bots automatizados o scripts de masa invadan de spam diversos servicios webs.

El sistema CAPTCHA se compone de códigos alfanúmericos (es decir, letras y números), que al parecer sólo podían ser interpretados y deducidos por humanos (para ser tecleados en un campo de texto), se vale de pequeñas distorsiones para evitar que programas determinen su naturaleza y deduzcan el código CAPTCHA de famosas webs como las de Yahoo que también habría fallado en el 30% de los casos.

El sistema CAPTCHA fue originalmente desarrollado por investigadores de la universidad Carnegie Mellon, de Estados Unidos en 2000. Desde entonces, un gran número de sitios de Internet usan el sistema para asegurarse que sus servicios están siendo usados por seres humanos y no por programas automatizados.

Vía: Diario TI

Publicado por KnxDT en 21:40 Se el primero en comentar

Etiquetas:

Hacking y Seguridad,

Internet,

Noticias

Etiquetas:

Hacking y Seguridad,

Internet,

Noticias

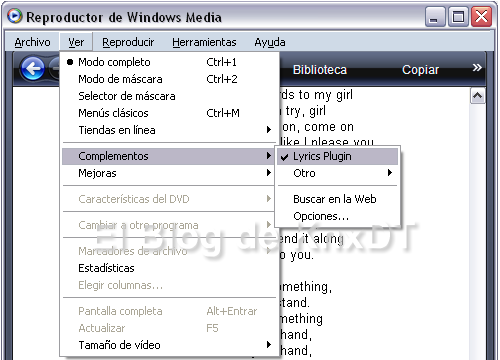

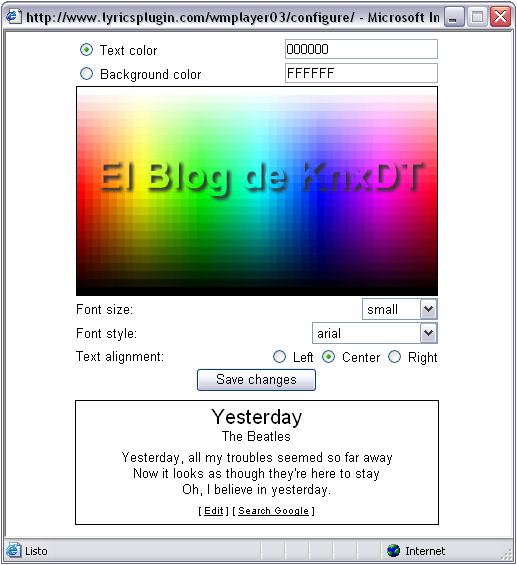

Ver letras de canciones en Windows Media Player

En este post aprenderemos a como instalar un plugin que nos premitirá agregar letras de canciones o lyrics a nuestro reproductor de Windows Media Player o Winamp. El funcionamiento en ambos casos es bastante similar. Solo se necesitan seguir unos simples pasos y luego disfrutar de las letras de las canciones en nuestro reproductor.

Lyrics Plugin es una extensión para que puedas tener los lyrics o letras de canciones en tu reproductor preferido (Winamp o Windows Media Player), lo único que debes hacer es entrar a esta página y descargarte la versión del plugin que desees (para WMP o Winamp).

Por defecto el Windows Media Player se encuentra en la Carpeta de Archivos de Programa en el disco C, si es que en su caso no es así al momento de ejecutar el plugin de Lyrics deben dar clic en Browse y dar la ruta correcta de la carpeta del WMP (o Winamp), luego hacen clic en Install y listo.

Pongan cualquier canción y ya debe aparecer en la pestaña "Reproducción en curso" las letras de las canciones, de lo contrario deben verificar si la opción esta activada, para eso en el menú Ver> Complementos y comprueben que la opción Lyrics Plugin esté activada con un check, sino denle clic (para activarla).

Ahora, solo para cuestiones de personalización pueden ver que un fondo blanco con letras negras hacen que se vea algo triste, así que en la parte inferior hay un enlace que dice "Configure" y en la página que les aparece activan el radiobutton y seleccionan el color (en ambos casos, texto y fondo) y en la parte inferior podrán ver una vista previa de los lyrics. Clic en "Save Changes", de lo contrario Cerrar.

Tiene otras opciones como la de enviarle a un amigo información sobre ese plugin, además de que si hubiera una canción de la cual no hay letras, la buscas en Google, la copias y luego la pegas en el texto de letras, para lo cual das clic en "Edit".

Enlace: Lyrics Plugin