Al parecer en la Internet cada vez se encuentran nuevas maneras de estafa, la ultima de estas es una estafa informática llamada: "SCAM", que se muestra como una especie de híbrido entre el phishing y las pirámides de valor. A continuacion se detallará sobre este tema para conocer las estafas y los engaños más comunes que corren por la Red, centrando nuestra atención principalmente en este nuevo tipo de fraude informático.

¿No entendiste? clic aqui

La internet constituye una util herramienta que brinda información a todas las personas que la requieran, podemos llegar a muchas personas y dar a conocer nuestros puntos de vista anónimamente y sin movernos de nuestras casas (todo esto con un solo clic), sin embargo, no toda la información que se difunde es verdadera, y peor aún, no toda esta información esta hecha con fines beneficiosos.

Es inevitable, por lo menos una vez nos hemos topado con correos en los que detrás del cuerpo del mensaje nos topamos con virus, gusanos, historias increíbles y, como no, con intentos de estafas. Hace algunos meses me llegaron dos SCAMS, no el termino aun, pero rapidamente pude identificarlos ya que entre los datos del texto (algunos en inglés y otros en español) siempre piden información personal, además que copié parte del texto y lo puse en el buscador y me arrojó foros sobre correos basura, asi que supe que no se trataba de nada benigno. Microsoft clasifica estos correos en dos tipos:

1. Daños intrínsecos. Son aquellos emails cuya finalidad es acabar con la información que poseemos en nuestra computadora, provocando el mayor daño posible. En esta clasificación tambien estan considerados los emails de “pérdida de tiempo”, los conocidos por todos como “correos basuras” o “spam”.

2. Daños extrínsecos. Correos o comunicaciones electrónicas que tienen como objetivo captar a usuarios que caigan, bien en la estafa directamente o bien intermediarios que sirvan de puente entre el presunto estafador y el estafado. El único propósito, por parte de los remitentes de estos correos o comunicaciones electrónicas es conseguir importantes sumas de dinero.

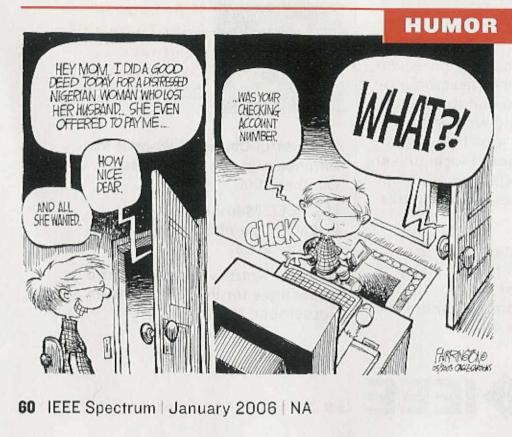

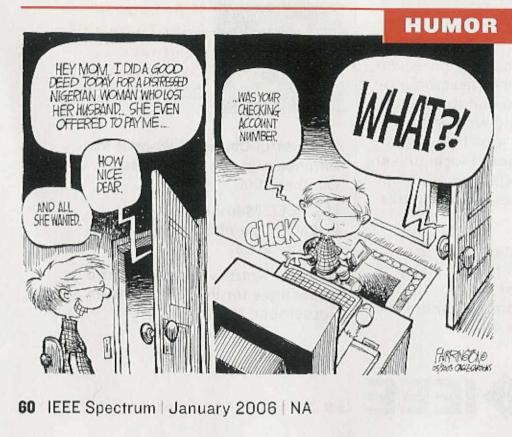

Aqui he subido tres modelos de SCAM que me llegaron, guíense de estos y eviten caer por favor:

Scam1

Scam2

Scam3

Scam4 (No se escapa ni Bill Gates)

Sobre los primeros ya se sabe bastante pues mas de uno ya ha tenido alguna experiencia con spam, pero la nueva modalidad esta centrada en la segunda tipología, asi que analizaremos algunos terminos y conoceremos mas de este nuevo tipo de estafa informatica:

EL SCAM

"Viene a ser una especie de híbrido entre el phishing y las pirámides de valor. La técnica inicial a través de la cual se inicia o reproduce, y que se considera igualmente estafa o delito, es la llamada “hoax”. A lo largo del presente artículo conocerán las diferencias entre estos cuatro delitos informáticos, cuyo aglutinamiento conforma el nuevo engendro informático: SCAM"...[Fuente: Microsoft]

1.- Hoax

Esta constituido por todas aquellas historias inventadas y que se propagan en forma de cadenas, que no solo se reenvían por ciertos usuarios (que creen todo lo que leen) sino que traen datos colaterales como archivos adjuntos dañan la pc de destino mediante un virus, o en su defecto buscan conseguir dinero.

Últimamente, este tipo de comunicaciones se están recibiendo en teléfonos móviles, en los que los destinatarios de SMS pueden recibir un mensaje en el que se les comunica que deben confirmar a un número determinado una supuesta actuación -entrega de algo- o que han copiado el SIM de su tarjeta y para desactivarla han de enviar un SMS.

2.- Pirámides de Valor

“Consiga aumentar su beneficio en poco tiempo”. Si ustedes se dan una vuelta por cualquier foro, podrán visualizar múltiples temas muy parecidos al enunciado. El objetivo de tan suculento mensaje es captar a usuarios, con la única finalidad de que lean el cuerpo del mensaje y se crean que pueden conseguir grandes comisiones por no hacer nada.

Una vez que han engatusado a sus próximas víctimas suelen remitirles, bien un correo electrónico, bien un enlace para que accedan a una determinad Página Web. A su vez, le solicitan sus datos de carácter personal y un número de cuenta en la que los estafadores pasarán a realizar los ingresos de las futuras comisiones.

Lo único que deben hacer es pagar una determinada cantidad de dinero e incluirse en la cadena ya nacida. Posteriormente, deben remitir miles y miles de correos electrónicos a usuarios para que éstos repitan el procedimiento. En teoría según vas escalando en la cadena, vas aumentando el porcentaje de la comisión, pero nunca más lejos de la realidad.

3.- Phishing

Nótese la semejanza con el término FISHING, pues su parecido es que estos emails pescan, pero no peces, sino los bolsillos de usuarios incautos. Las entidades bancarias y organismos no saben como parar esta “nueva estafa”, aunque estén cansados de advertir a sus clientes que hagan caso omiso a este tipo de comunicaciones electrónicas. La similitud entre este tipo de comunicaciones y la de una comunicación de una entidad bancaria es casi exacta o completamente idéntica.

¿Cuál es el objetivo? Recabar el login y paswword de la cuenta bancaria del destinatario de este tipo de mensajes. Así mismo, existen más casos de phishing que no tienen porque ir asociados a bancos, como es el caso de comunicaciones en soporte papel de organismos públicos. Incluso llegan emails haciendose pasar por entidades gubernamentales que informan sobre algun incumplimiento de normas y/o pagos que tienen como unico objetivo el apoderarse de su dinero.

4.- Apariencia o modelo de actuación del scam

Consta de tres partes o escalafones (RAE: "listas de los individuos de una corporación, clasificados según su grado, antigüedad, méritos, etc") -piramidal-. Es configurada bajo la apariencia de una cadena de valor que, sube o baja, en función de la necesidad del presunto estafador.

En el primero de los escalafones, la red de estafadores se nutre de usuarios de chats, foros o correos electrónicos, a través de mensajes de ofertas de empleo con una gran rentabilidad o disposición de dinero (HOAX) -no son más que bulos o mentiras cuyo único fin es atraer a los intermediarios-. En el caso de que caigan en la trampa, los presuntos intermediarios de la estafa, deben rellenar determinados campos, tales como: Datos personales y número de cuenta bancaria.

Una vez recabados por la red de intermediarios, se pasa al segundo de los escalafones, mediante la cual se remiten millones de correos electrónicos, bajo la apariencia de entidades bancarias, solicitando las claves de la cuenta bancaria (PHISHING).

El tercero de los escalafones consiste en que los estafadores comienzan a retirar sumas importantes de dinero, las cuales son transmitidas a las cuentas de los intermediarios, quienes posteriormente deben dar traspaso a las cuentas de los estafadores, llevándose éstos las cantidades de dinero y aquellos -intermediarios- el porcentaje de la comisión. Para no hacerlo tan complicado, veamos un ejemplo ilustrativo.

Conseguir a los intermediarios mediante chats, foros y correos electrónicos.

Etapa Segunda

Los intermediarios intentan conseguir la mayor cantidad de estafados, valiendose de la técnica del PHISHING.

Etapa Tercera

Traspasos en forma piramidal de las sumas de dinero.

La detectación de la estafa fue posible gracias a la denuncia de uno de los intermediarios. En la actualidad, hay cuatro personas de Valladolid imputadas, todas ellas intermediarias. La Policía sospecha que los posibles estafadores provienen de los países del este.

Conclusion y Recomendación [Microsoft]

"Cada vez son más las nuevas formas de estafas que utilizan como medio de transmisión la Red para llevar a cabo los delitos descritos, usando los existentes a los que se añaden nuevas características, como es el caso que hemos expuesto en el presente documento.

Si ustedes sufren o creen sufrir una “presunta estafa” y quieren denunciarlo, ni siquiera tienen que moverse de su casa, pudiendo denunciar los hechos acaecidos , de forma sencilla, rápida y segura, mandando un correo electrónico a la Policía Nacional describiendo el “presunto delito”. Adjuntamos la dirección de correo electrónico donde pueden dirigir sus demandas:

fraudeinternet@policia.es"

Enlaces Relacionados:

►Microsoft

¿No entendiste? clic aqui

La internet constituye una util herramienta que brinda información a todas las personas que la requieran, podemos llegar a muchas personas y dar a conocer nuestros puntos de vista anónimamente y sin movernos de nuestras casas (todo esto con un solo clic), sin embargo, no toda la información que se difunde es verdadera, y peor aún, no toda esta información esta hecha con fines beneficiosos.

Es inevitable, por lo menos una vez nos hemos topado con correos en los que detrás del cuerpo del mensaje nos topamos con virus, gusanos, historias increíbles y, como no, con intentos de estafas. Hace algunos meses me llegaron dos SCAMS, no el termino aun, pero rapidamente pude identificarlos ya que entre los datos del texto (algunos en inglés y otros en español) siempre piden información personal, además que copié parte del texto y lo puse en el buscador y me arrojó foros sobre correos basura, asi que supe que no se trataba de nada benigno. Microsoft clasifica estos correos en dos tipos:

1. Daños intrínsecos. Son aquellos emails cuya finalidad es acabar con la información que poseemos en nuestra computadora, provocando el mayor daño posible. En esta clasificación tambien estan considerados los emails de “pérdida de tiempo”, los conocidos por todos como “correos basuras” o “spam”.

2. Daños extrínsecos. Correos o comunicaciones electrónicas que tienen como objetivo captar a usuarios que caigan, bien en la estafa directamente o bien intermediarios que sirvan de puente entre el presunto estafador y el estafado. El único propósito, por parte de los remitentes de estos correos o comunicaciones electrónicas es conseguir importantes sumas de dinero.

Aqui he subido tres modelos de SCAM que me llegaron, guíense de estos y eviten caer por favor:

Scam1

Scam2

Scam3

Scam4 (No se escapa ni Bill Gates)

Sobre los primeros ya se sabe bastante pues mas de uno ya ha tenido alguna experiencia con spam, pero la nueva modalidad esta centrada en la segunda tipología, asi que analizaremos algunos terminos y conoceremos mas de este nuevo tipo de estafa informatica:

EL SCAM

"Viene a ser una especie de híbrido entre el phishing y las pirámides de valor. La técnica inicial a través de la cual se inicia o reproduce, y que se considera igualmente estafa o delito, es la llamada “hoax”. A lo largo del presente artículo conocerán las diferencias entre estos cuatro delitos informáticos, cuyo aglutinamiento conforma el nuevo engendro informático: SCAM"...[Fuente: Microsoft]

1.- Hoax

Esta constituido por todas aquellas historias inventadas y que se propagan en forma de cadenas, que no solo se reenvían por ciertos usuarios (que creen todo lo que leen) sino que traen datos colaterales como archivos adjuntos dañan la pc de destino mediante un virus, o en su defecto buscan conseguir dinero.

Últimamente, este tipo de comunicaciones se están recibiendo en teléfonos móviles, en los que los destinatarios de SMS pueden recibir un mensaje en el que se les comunica que deben confirmar a un número determinado una supuesta actuación -entrega de algo- o que han copiado el SIM de su tarjeta y para desactivarla han de enviar un SMS.

2.- Pirámides de Valor

“Consiga aumentar su beneficio en poco tiempo”. Si ustedes se dan una vuelta por cualquier foro, podrán visualizar múltiples temas muy parecidos al enunciado. El objetivo de tan suculento mensaje es captar a usuarios, con la única finalidad de que lean el cuerpo del mensaje y se crean que pueden conseguir grandes comisiones por no hacer nada.

Una vez que han engatusado a sus próximas víctimas suelen remitirles, bien un correo electrónico, bien un enlace para que accedan a una determinad Página Web. A su vez, le solicitan sus datos de carácter personal y un número de cuenta en la que los estafadores pasarán a realizar los ingresos de las futuras comisiones.

Lo único que deben hacer es pagar una determinada cantidad de dinero e incluirse en la cadena ya nacida. Posteriormente, deben remitir miles y miles de correos electrónicos a usuarios para que éstos repitan el procedimiento. En teoría según vas escalando en la cadena, vas aumentando el porcentaje de la comisión, pero nunca más lejos de la realidad.

3.- Phishing

Nótese la semejanza con el término FISHING, pues su parecido es que estos emails pescan, pero no peces, sino los bolsillos de usuarios incautos. Las entidades bancarias y organismos no saben como parar esta “nueva estafa”, aunque estén cansados de advertir a sus clientes que hagan caso omiso a este tipo de comunicaciones electrónicas. La similitud entre este tipo de comunicaciones y la de una comunicación de una entidad bancaria es casi exacta o completamente idéntica.

¿Cuál es el objetivo? Recabar el login y paswword de la cuenta bancaria del destinatario de este tipo de mensajes. Así mismo, existen más casos de phishing que no tienen porque ir asociados a bancos, como es el caso de comunicaciones en soporte papel de organismos públicos. Incluso llegan emails haciendose pasar por entidades gubernamentales que informan sobre algun incumplimiento de normas y/o pagos que tienen como unico objetivo el apoderarse de su dinero.

4.- Apariencia o modelo de actuación del scam

Consta de tres partes o escalafones (RAE: "listas de los individuos de una corporación, clasificados según su grado, antigüedad, méritos, etc") -piramidal-. Es configurada bajo la apariencia de una cadena de valor que, sube o baja, en función de la necesidad del presunto estafador.

En el primero de los escalafones, la red de estafadores se nutre de usuarios de chats, foros o correos electrónicos, a través de mensajes de ofertas de empleo con una gran rentabilidad o disposición de dinero (HOAX) -no son más que bulos o mentiras cuyo único fin es atraer a los intermediarios-. En el caso de que caigan en la trampa, los presuntos intermediarios de la estafa, deben rellenar determinados campos, tales como: Datos personales y número de cuenta bancaria.

Una vez recabados por la red de intermediarios, se pasa al segundo de los escalafones, mediante la cual se remiten millones de correos electrónicos, bajo la apariencia de entidades bancarias, solicitando las claves de la cuenta bancaria (PHISHING).

El tercero de los escalafones consiste en que los estafadores comienzan a retirar sumas importantes de dinero, las cuales son transmitidas a las cuentas de los intermediarios, quienes posteriormente deben dar traspaso a las cuentas de los estafadores, llevándose éstos las cantidades de dinero y aquellos -intermediarios- el porcentaje de la comisión. Para no hacerlo tan complicado, veamos un ejemplo ilustrativo.

Conseguir a los intermediarios mediante chats, foros y correos electrónicos.

Etapa Segunda

Los intermediarios intentan conseguir la mayor cantidad de estafados, valiendose de la técnica del PHISHING.

Etapa Tercera

Traspasos en forma piramidal de las sumas de dinero.

La detectación de la estafa fue posible gracias a la denuncia de uno de los intermediarios. En la actualidad, hay cuatro personas de Valladolid imputadas, todas ellas intermediarias. La Policía sospecha que los posibles estafadores provienen de los países del este.

Conclusion y Recomendación [Microsoft]

"Cada vez son más las nuevas formas de estafas que utilizan como medio de transmisión la Red para llevar a cabo los delitos descritos, usando los existentes a los que se añaden nuevas características, como es el caso que hemos expuesto en el presente documento.

Si ustedes sufren o creen sufrir una “presunta estafa” y quieren denunciarlo, ni siquiera tienen que moverse de su casa, pudiendo denunciar los hechos acaecidos , de forma sencilla, rápida y segura, mandando un correo electrónico a la Policía Nacional describiendo el “presunto delito”. Adjuntamos la dirección de correo electrónico donde pueden dirigir sus demandas:

fraudeinternet@policia.es"

Enlaces Relacionados:

►Microsoft

Etiquetas:

Etiquetas:

Sin comentarios

CLIC AQUI PARA DEJAR TU COMENTARIO